Атаки в обход провайдера: как сервис Origin Direct Connect поможет защитить сайт

Сейчас компании всё чаще доверяют защиту облачным провайдерам, которые маскируют исходные IP-адреса и направляют трафик через свои прокси-серверы. Но, несмотря на эффективность и доступность этого подхода, остаются уязвимые места. Злоумышленник может найти адрес инфраструктуры в открытых источниках и атаковать напрямую.

Мы разработали сервис Origin Direct Connect, который дает возможность полностью скрыть вашу веб-инфраструктуру от глаз злоумышленника и предотвратить атаки в обход защиты.

В этой статье расскажем:

➡️ как атакуют в обход провайдера защиты;

➡️ как устроено прямое физическое подключение;

➡️ как организовать прямое физическое подключение с платформой NGENIX.

Как атакуют в обход провайдера защиты

Часто ASN (автономная система) или собственный блок IP-адресов становятся дополнительными точками уязвимости. Их наличие увеличивает периметр для атаки и предоставляют злоумышленникам больше возможностей для нарушения работы веб-приложений.

«Собственная инфраструктура — это своего рода зло. Её нужно уметь правильно „готовить“: содержать, постоянно улучшать. Чем больше инфраструктура, тем шире периметр для атак и тем больше затрат требует на её содержание»,

— уточняет заместитель технического директора NGENIX, Владимир Зайцев.

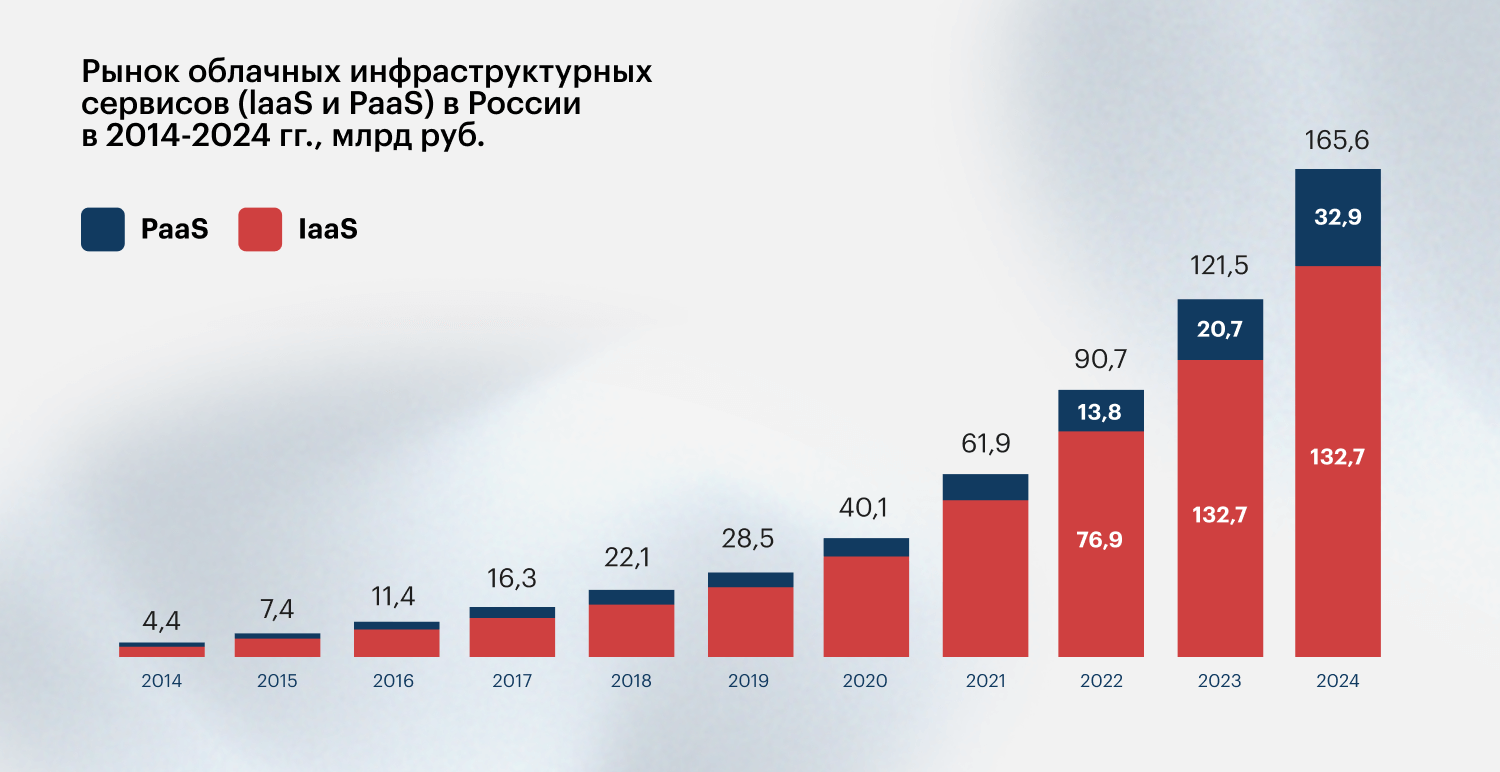

В связи в этим компании всё чаще доверяют облачным провайдерам, в том числе защиту веб-ресурсов. По данным iKS-Consulting, объем российского рынка облачных инфраструктурных сервисов в 2023 году составил 121,5 млрд рублей. А в 2024 году рынок должен был достигнуть отметки в 165,6 млрд рублей.

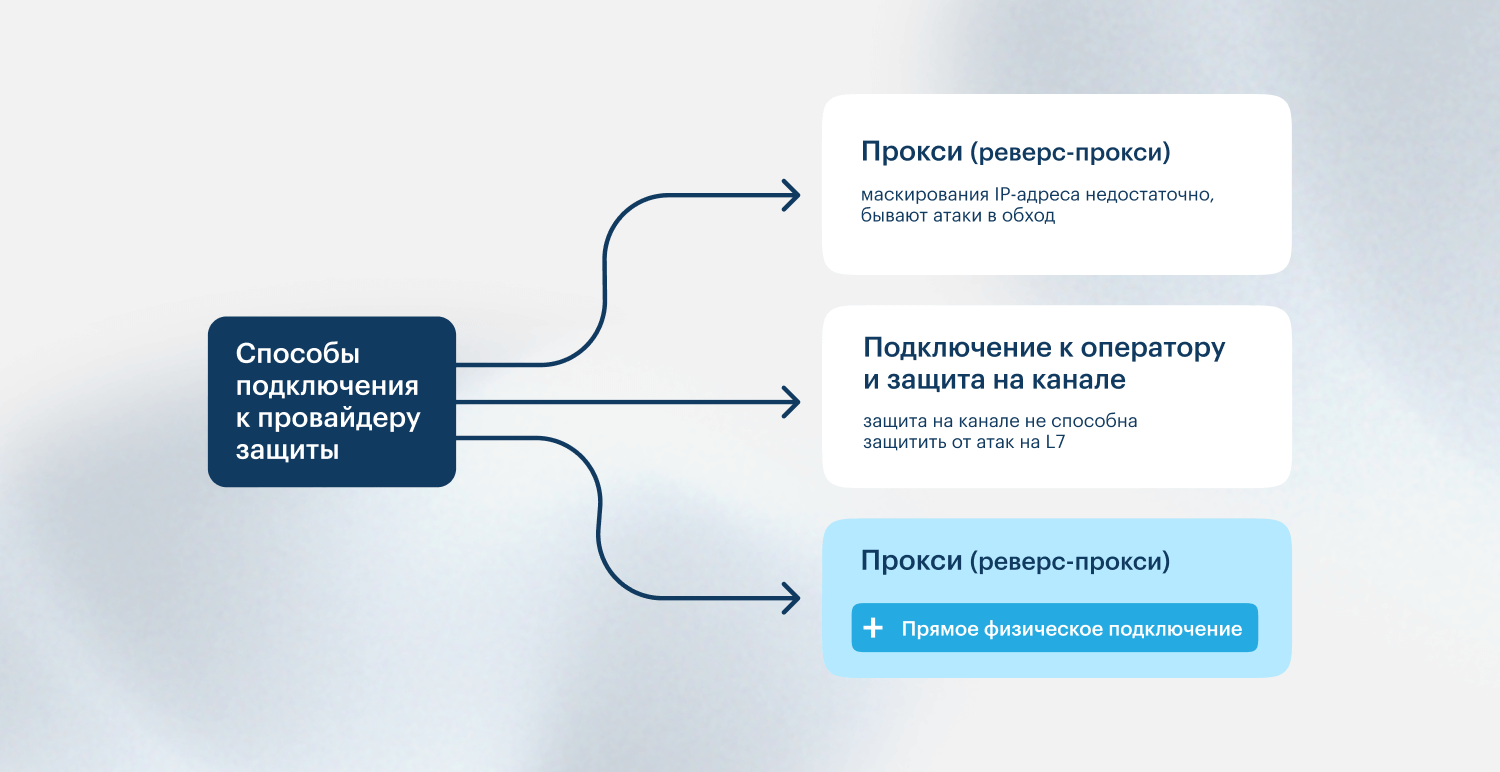

Есть разные способы подключения к облачному провайдеру защиты

Вариант № 1 — подключение с помощью прокси (реверс-прокси)

Провайдеры защиты маскируют IP-адреса оригинальной инфраструктуры заказчика, проксируя все запросы через свои серверы. Это эффективный и доступный вариант защиты веб-ресурса. Однако маскирования IP-адреса недостаточно.

Злоумышленник может найти адреса вашей инфраструктуры в открытых источниках путем исследования информации в DNS и WHOIS, с помощью промышленного шпионажа и другими способами. А затем атаковать вас напрямую — в обход облачной защиты провайдера.

Вариант № 2 — подключение к оператору и защита на канале

Подключение к оператору и защита на канале — это распространенный способ. Оператор предоставляет защиту на канале, что может включать шифрование и другие меры безопасности.

Однако этот способ имеет один значительный недостаток: при использовании защиты на канале невозможно корректно анализировать протокол HTTP(S), так что защититься от атак на уровне приложения (L7) не получится.

Вариант № 3 — подключение с помощью прокси (реверс-прокси) + прямое физическое подключение

Третий вариант — самый надежный, так как помогает защититься от атак в обход защиты облачного провайдера. О нем дальше и пойдет речь.

Как устроено прямое физическое подключение

Прямое физическое подключение — это выделенное соединение между инфраструктурой клиента и провайдера. В этом случае данные передаются по выделенной физической линии, что изолирует их от общего интернет-трафика.

Представить прямое физическое подключение можно как безопасную скоростную трассу, соединяющую вашу инфраструктуру с провайдером. Когда вы едете по этой трассе, вы не сталкиваетесь с пробками и опасностями, которые могут возникнуть на обычных дорогах.

Так и прямое физическое подключение обеспечивает выделенное и защищенное соединение, по которому ваши данные передаются быстро и безопасно, минуя потенциальные угрозы, которые могут возникнуть в публичном интернете.

Прямое физическое подключение полностью устраняет риски недоступности инфраструктуры вследствие атак напрямую — в обход защиты облачного провайдера.

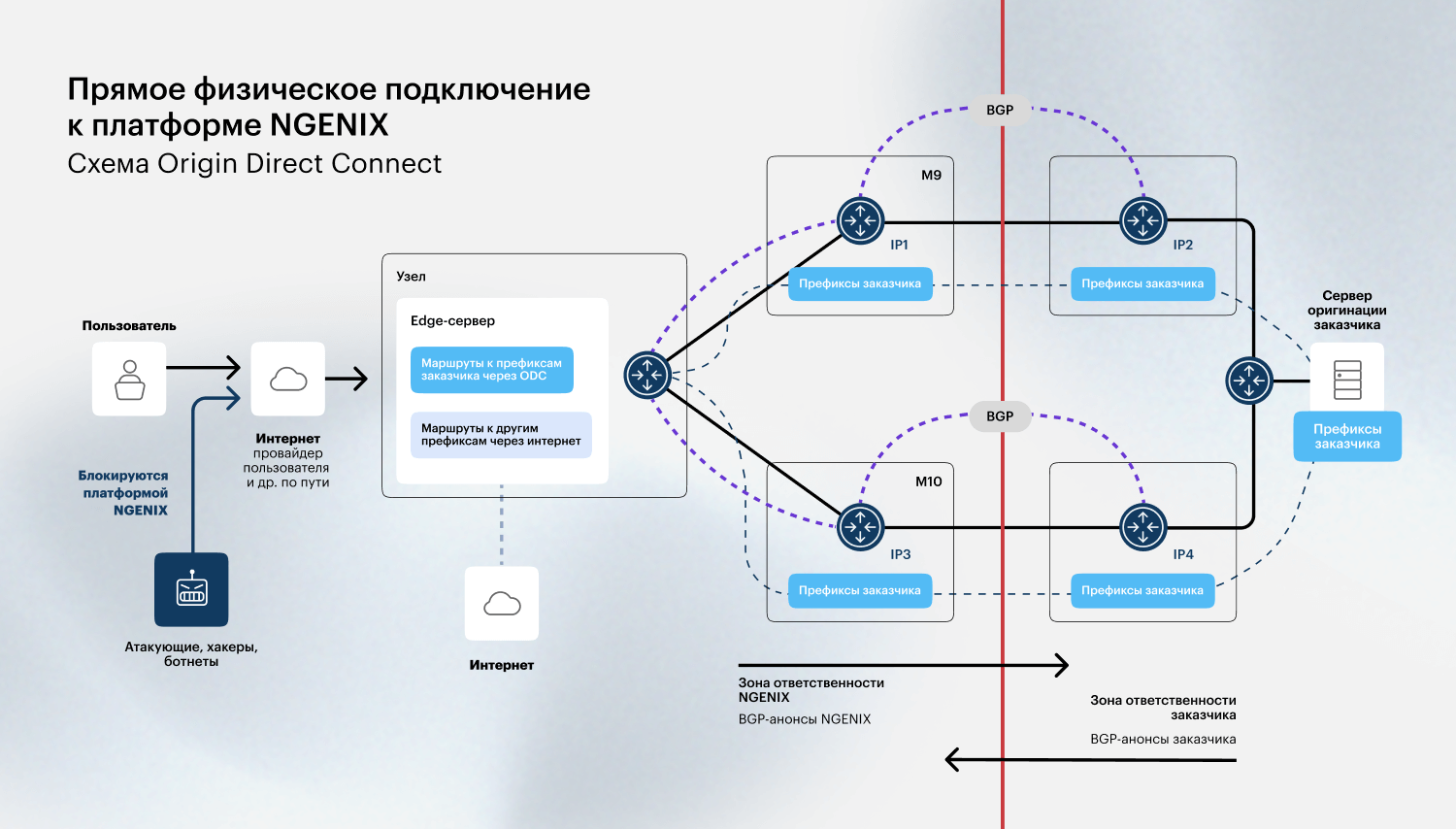

Как организовать прямое физическое подключение к платформе NGENIX

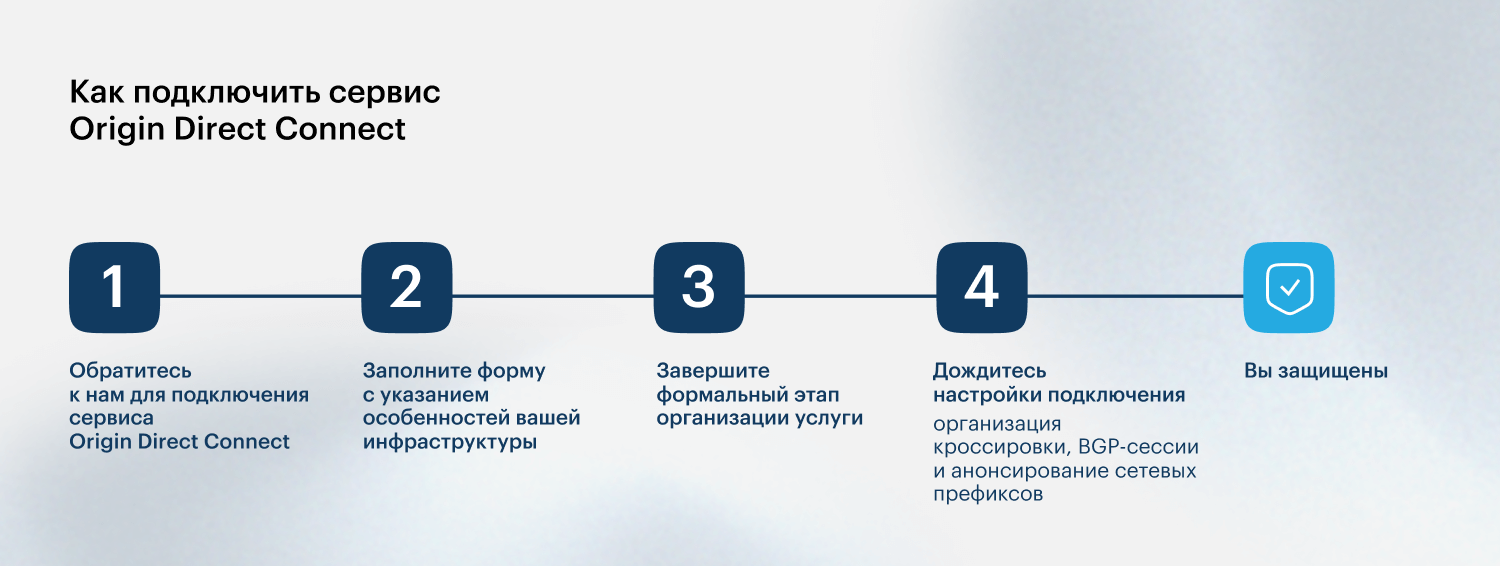

Мы разработали сервис Origin Direct Connect, который дает возможность осуществить прямое физическое подключение к инфраструктуре NGENIX.

Выглядит это следующим образом.

2. Устанавливаем BGP-сессию с вашим оборудованием.

3. А затем по уже выделенному физическому каналу передаем все данные.

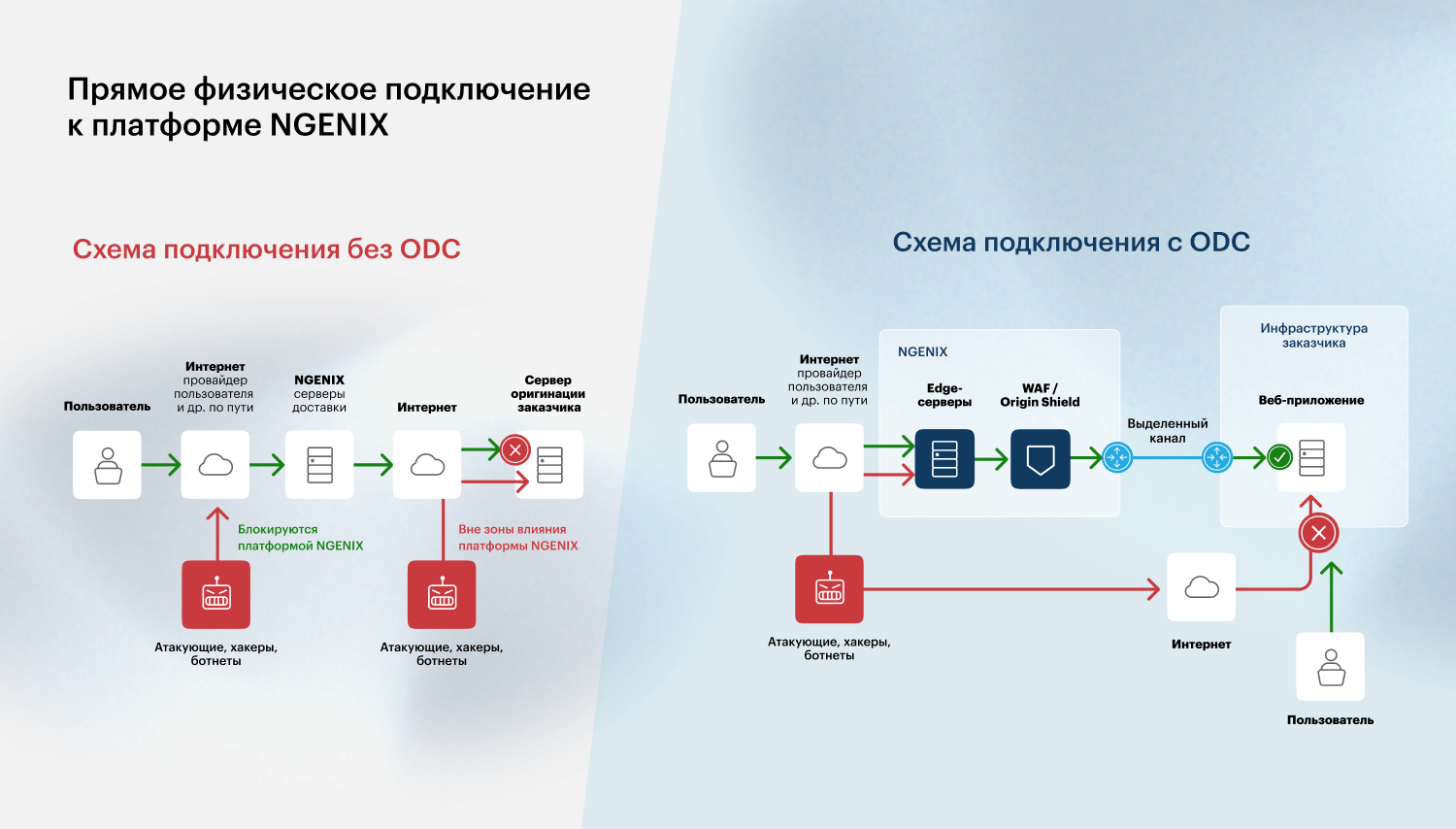

Ниже показано, в чем разница между подключением к платформе без сервиса Origin Direct Connect, то есть без прямого физического подключения, и с ним.

В первом варианте соединение по публичному интернету является уязвимым местом — именно там злоумышленник может обойти защиту. Например, может произойти атака типа Amplification DDoS, в результате которой аплинк будет перегружен, или может выйти из строя оборудование, что сделает невозможным подключение.

Мы недавно столкнулись с аналогичным кейсом. Крупный ритейлер не смог отразить мощную DDoS-атаку, которая была проведена в обход защиты на уровнях L3/L4. Последствия оказались катастрофическими: все ресурсы компании стали недоступными для пользователей в тот день, когда интерес к продукции ритейлера был особенно высок.

Прямое физическое подключение исключает соединение по публичному интернет-каналу из цепочки передачи данных, тем самым устраняя эти риски и обеспечивая более безопасное и надежное соединение. Также сервис Origin Direct Connect улучшает связность платформы с вашей инфраструктурой, так как трафик не идет через публичный интернет и сети нескольких операторов сети.