Статистика DDoS: что было в 2024 и какой прогноз на 2025

DDoS-атаки — серьезная угроза. Они делают сайт недоступным, вызывают финансовые потери и утрату доверия пользователей. Злоумышленники активизируются в определенные периоды года, например, из-за сезонных колебаний, политических событий и экономических циклов. Последние 6 месяцев показали, что мощность атак растет. Самыми популярными были кратковременные атаки с интенсивностью от 1 000 до 100 000 RPS. В отчете делимся результатами исследования — графиками, цифрами и прогнозами.

Мы проанализировали DDoS-атаки, зафиксированные на нашей платформе с июня по ноябрь 2024 года. Наша система защиты от DDoS при подключении обучается на основе профиля и характера легитимного трафика каждого веб-ресурса и рассчитывает для него порог RPS, превышение которого считается аномалией / атакой.

В этом материале:

➡️ статистика DDoS-атак за шесть месяцев 2024 года;

➡️ реальные примеры защиты от DDoS-атак;

➡️ основные тенденции атак в 2024;

➡️ прогноз на 2025 год: к чему готовиться.

Статистика DDoS-атак за шесть месяцев 2024 года

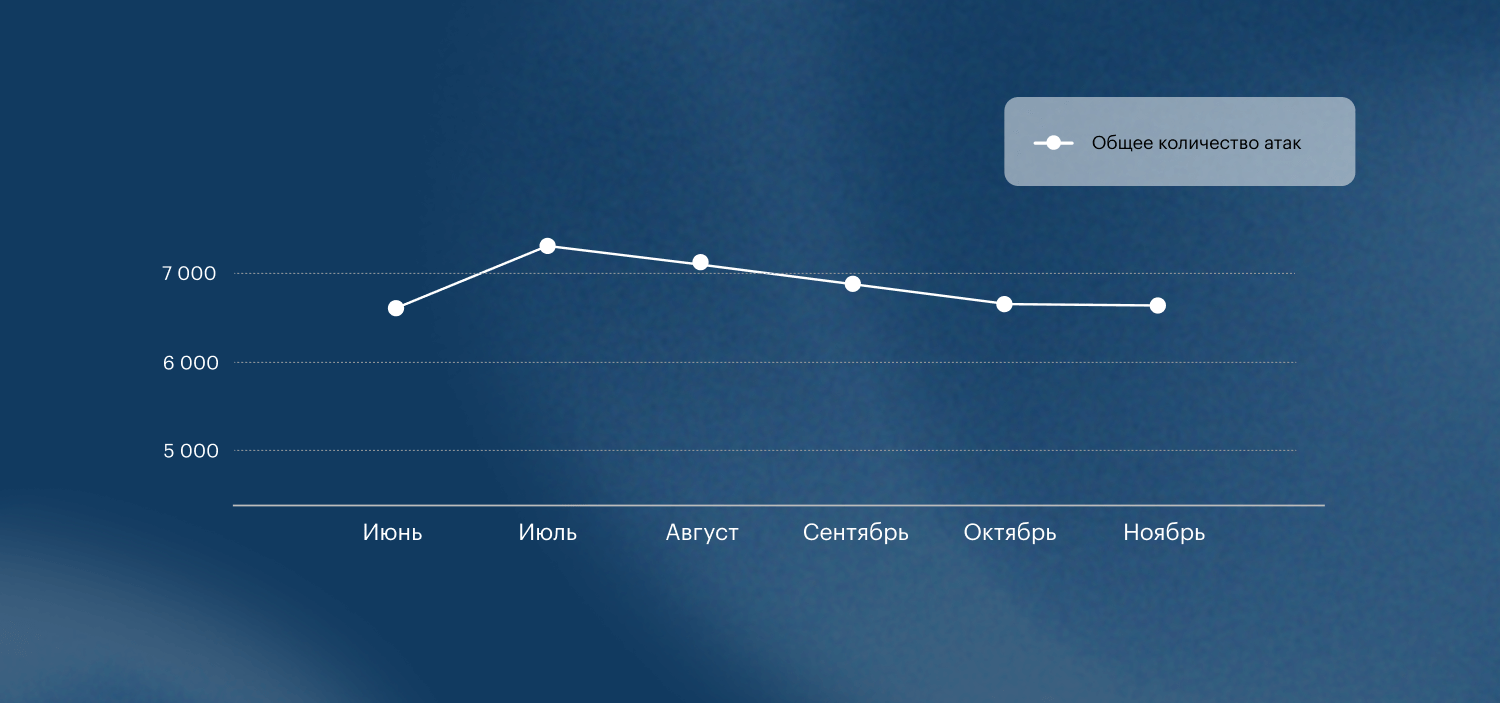

За период с июня по ноябрь мы зафиксировали свыше 40 000 DDoS-атак. Значительная часть была направлена на крупный e-commerce. Этот сегмент входит в число самых атакуемых, нередко DDoS-атаки становятся средством конкурентной борьбы между онлайн-магазинами.

За период с июня по ноябрь было много атак с интенсивностью выше 1 000 RPS. Максимальная интенсивность DDoS-атаки на уровне L7 составила 518 400 RPS.

Многие компании защищаются только на сетевом уровне, не уделяя должного внимания защите на уровне приложений. Но становится очевидно, что защиты на уровнях L3 и L4 недостаточно. Сейчас злоумышленники активно «ддосят» L7, используя уязвимости бизнес-логики приложений, например, уязвимости API или формы авторизации. Киберпреступники фокусируются на отправке дорогостоящих запросов, которые потребляют ресурсы сервера. DDoS-атаки на L7 сложнее обнаружить, потому что часто во время них происходит имитация легитимного трафика.

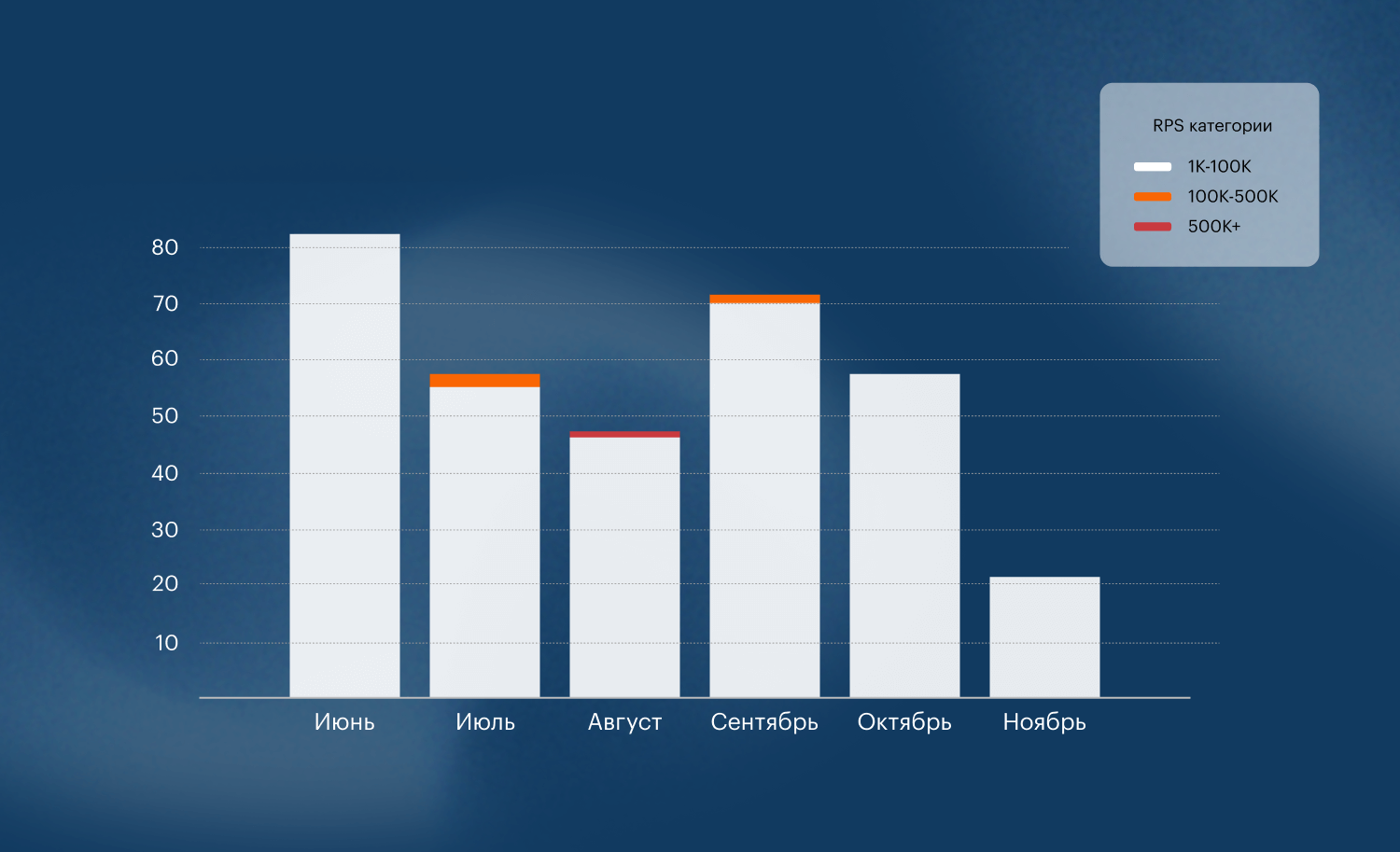

Значительную долю составляют атаки с интенсивностью от 1 000 до 100 000 RPS. В то же время, количество атак с более высоким значением RPS существенно ниже. Это связано с тем, что такие высокоинтенсивные атаки требуют более тщательной подготовки со стороны злоумышленников, а также значительных ресурсов для их реализации.

Реальные примеры защиты от DDoS-атак

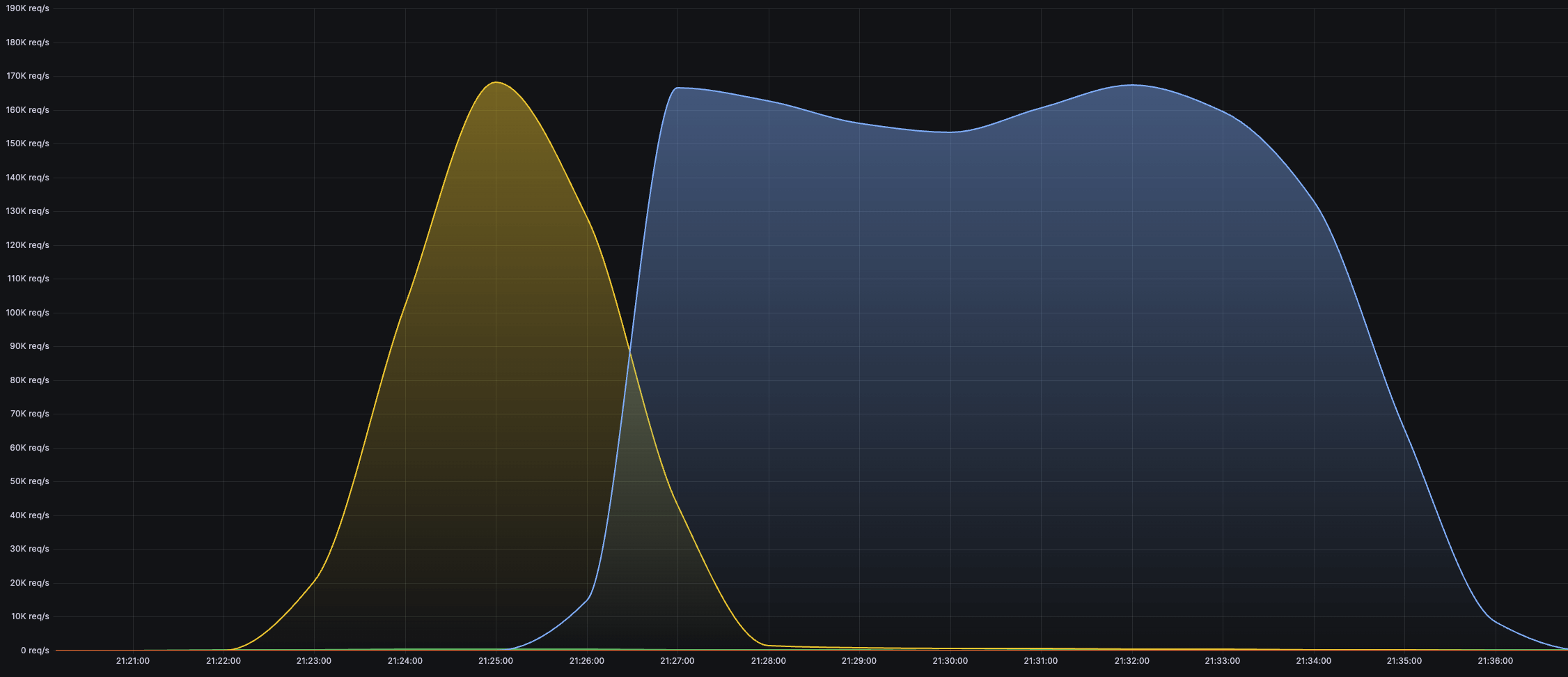

Отражение HTTP Flood на L7

У одного из наших крупных клиентов во время HTTP Flood на L7 резко увеличилось число входящих запросов до 170 000 RPS. Основная нагрузка легла на upstream-серверы, что свидетельствует о целенаправленной атаке с обходом механизмов кэширования. Благодаря эффективной работе сервиса DDoS Protection и механизмам кэширования, сайт оставался доступным для легитимных пользователей, несмотря на значительную нагрузку, вызванную атакой.

Мощность атаки в пике составила 2.95 Гбит/с, длительность атаки — 15 минут.

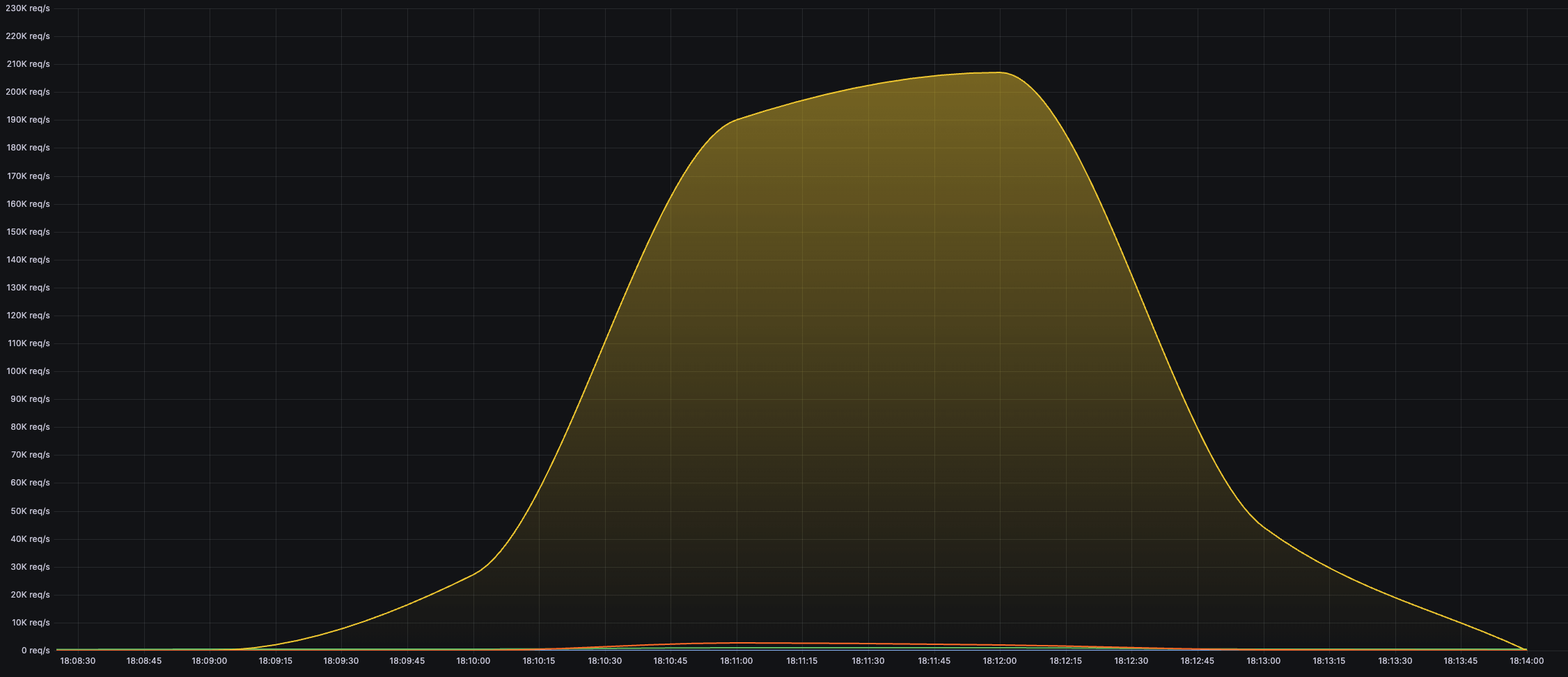

Митигация DDoS-атаки с зарубежных IP

У другого нашего клиента в пике было зафиксировано почти 210 000 запросов в секунду. Все они шли с зарубежных IP-адресов. До клиента атака не дошла, была полностью митигирована за счет многоуровневой системы фильтрации.

Основные этапы митигации включали выявление и оценку аномальной активности; проверку репутации IP-адресов; применение различных фильтров, в том числе геофильтров, и применение блокировок на уровнях L3, L4 и L7 модели OSI.

Защита DNS от DDoS-атак

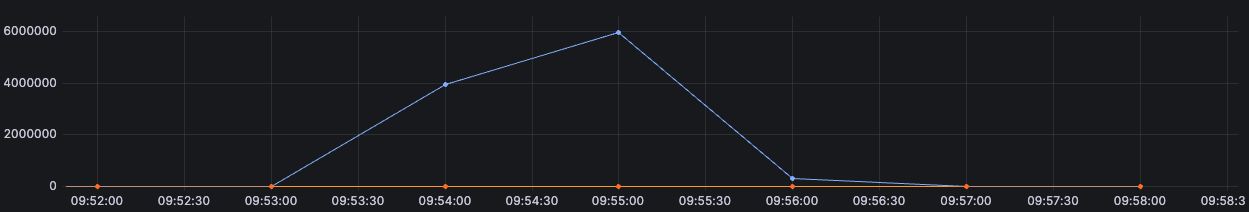

Также часто в 2024 году наши клиенты сталкивались с атаками типа DNS Flood. Главная цель этих атак — создание чрезмерной нагрузки, негативно влияющей на доступность DNS. Например, во время одной из таких DDoS-атак количество запросов достигло 6 000 000 req/s за 2 минуты.

Атака была отражена благодаря нашему защищенному и отказоустойчивому DNS. Всего она длилась около 10 минут, после чего количество запросов резко снизилось. Такая кратковременность может быть признаком тестирования инфраструктуры на уязвимость или попыткой обойти стандартные механизмы защиты.

Основные тенденции 2024 года

Рост интенсивности DDoS-атак

Интенсивность атак на L7 в 2024 году превысила 500 000 RPS. Это показывает, что злоумышленники постепенно наращивают мощность атак, несмотря на высокие затраты при организации подобных атак.

Кратковременные DDoS-атаки высокой мощности

Многие атаки длились меньше 10 минут, что затрудняло их обнаружение стандартными средствами защиты. Наши технологии и подходы позволяют быстро реагировать на такие атаки благодаря автоматическим системам обнаружения аномалий и фильтрации трафика.

Изменение вектора DDoS-атак

Более 60% атак было зафиксировано на уровне приложений (API, формы входа и фильтры). Это изменение указывает на то, что злоумышленники становятся более изощренными в своих подходах, нацеливаясь на уязвимости логики веб-приложений.

Прогноз на 2025 год: к чему готовиться?

На основе текущих данных и наблюдаемых тенденций мы сформировали прогноз на 2025 год. Рассказываем, что всех нас ждет.

➡️ Рост мощности DDoS-атак

Злоумышленники будут увеличивать интенсивность DDoS-атак, используя мощные ботнеты и сложные методы проведения атак. Есть основания предполагать, что атаки с интенсивностью 100–500 тысяч запросов в секунду и выше станут более частыми. Те, кто не подготовится к таким вызовам, могут столкнуться со значительными финансовыми и репутационными потерями.

➡️ Снижение продолжительности атак

Средняя продолжительность атак, вероятно, снизится. Злоумышленники будут пытаться усложнить обнаружение DDoS-атак и акцентировать внимание на кратковременных, но мощных атаках. Например, флеш-атаках или burst-атаках.

➡️ Интеллектуальные атаки на уровне приложений (L7)

Ожидается, что большая часть атак будет ориентирована на приложения (API, формы авторизации, поисковые запросы). Уровень L7 — более уязвимый и сложный для защиты. Атаки будут направлены на перегрузку бизнес-логики приложений и обход традиционных средств защиты через имитацию легитимного трафика.

➡️ Гибридные атаки — уровень L3 + уровень L7

Злоумышленники продолжат использовать гибридные атаки, комбинируя сетевые и прикладные атаки. Например, будут одновременно перегружать сетевой уровень через TCP/UDP Flood и запускать сложные запросы на уровне приложений.

➡️ Автоматизация и использование искусственного интеллекта (ИИ) в атаках

Атаки становятся более «умными» благодаря использованию машинного обучения и искусственного интеллекта. Эти технологии позволяют злоумышленникам автоматически анализировать защитные механизмы и находить способы их обхода. Например, более умные ИИ-боты могут анализировать поведение защитных систем в реальном времени и проводить быструю адаптацию.

В качестве вывода

Обеспечение надежной защиты от DDoS-атак на разных уровнях (L3, L4 и L7) становится критически важной задачей для поддержания стабильности и доступности сайта. Нельзя забывать о защите L7, потому что уровень приложений более уязвим. Современные средства для защиты от DDoS позволяют отражать даже самые мощные атаки и минимизировать последствия, обеспечивая бесперебойную работу сайта.

🧑💻 Больше о защите от DDoS читайте в других наших материалах

«Комплексный подход: рассказываем, что такое эшелонированная защита», где мы рассказали, с какими проблемами может столкнуться веб-ресурс без должной защиты; что такое эшелонированная защита; из чего состоит эшелонированная защита NGENIX.

«Сайт упал: почему DDoS-атаки опасны для вашего бизнеса», где мы рассказали, что такое DDoS-атаки и при чем тут боты; какие последствия DDoS-атак могут быть; какие известные компании сталкивались с масштабными DDoS-атаками.