Эшелонированная защита: как эффективно защищать сайты и веб-приложения

Злоумышленники регулярно атакуют цифровые ресурсы компаний, а киберугрозы в 2025 году становятся масштабнее и сложнее. Эшелонированная защита — это лучшая практика для отражения разных видов атак. Каждый слой эшелонированной защиты последовательно отсекает часть нелегитимного трафика.

Давайте разберемся:

➡️ как атакуют сайты в 2025: основные тренды;

➡️ как эффективно защищать веб-приложения;

➡️ что такое эшелонированная защита;

➡️ из каких уровней состоит эшелонированная защита NGENIX.

Как атакуют сайты в 2025: основные тренды

Начнем со статистики. В 2024 году на платформе NGENIX было отражено 70 000 атак — 90% на уровне приложений (L7). Интенсивность атак на L7 превысила 500 000 RPS. 60% атак било по бизнес-логике приложений: API, формам авторизации, поиску. При этом за Q1 2025 года число отраженных атак на платформе NGENIX выросло на 26% относительно Q4 2024 года. Динамика очевидна — злоумышленники стали активнее. Чаще всего под удар попадали представители крупного e-comа, госсегмента и телекома.

Самые распространенные векторы атак в 2025 году:

➡️ DDoS-атаки на уровне сети (L3);

➡️ DDoS-атаки на уровне приложений (L7);

➡️ бот-атаки и транзакционный фрод;

➡️ эксплуатация уязвимостей и взломы;

➡️ атаки на цепочку поставок.

Привычными стали и комбинированные (мультивекторные) атаки, когда злоумышленники одновременно запускают несколько типов нежелательного воздействия на разные части инфраструктуры, например: SYN-flood на канал и HTTP-flood на веб-сервер.

Как правильно защищать веб-ресурсы

Для построения эффективной защиты нужно понимать, какие именно слабые места атакуют злоумышленники. Атаки можно разделить на четыре типа по зонам воздействия:

Тип № 1 — атаки на пропускную способность каналов. С помощью UDP-flood и DNS Amplification злоумышленники генерируют большой объем трафика и перегружают сеть (транспортный уровень).

Тип № 2 — атаки на сетевой стек. Злоумышленники используют TCP, SYN-flood и подобные атаки для исчерпания ресурсов серверов, эксплуатации протокольных уязвимостей и генерации множества нелегитимных запросов (транспортный уровень).

Тип № 3 — атаки на приложение. HTTP(S) и GET/POST DDoS-атаки нацелены на эксплуатацию уязвимостей бизнес-логики веб-приложений (прикладной уровень).

Тип № 4 — атаки на бюджет. Они нацелены на финансовые потери: злоумышленники заставляют тратить деньги на дополнительные ресурсы и меры защиты.

Для защиты от каждого типа атак нужны специализированные меры. Универсального решения, способного защитить веб-приложение сразу от всех угроз, не существует. Для комплексной борьбы с разными типами атак мы рекомендуем строить эшелонированную защиту.

Что такое эшелонированная защита и как она работает

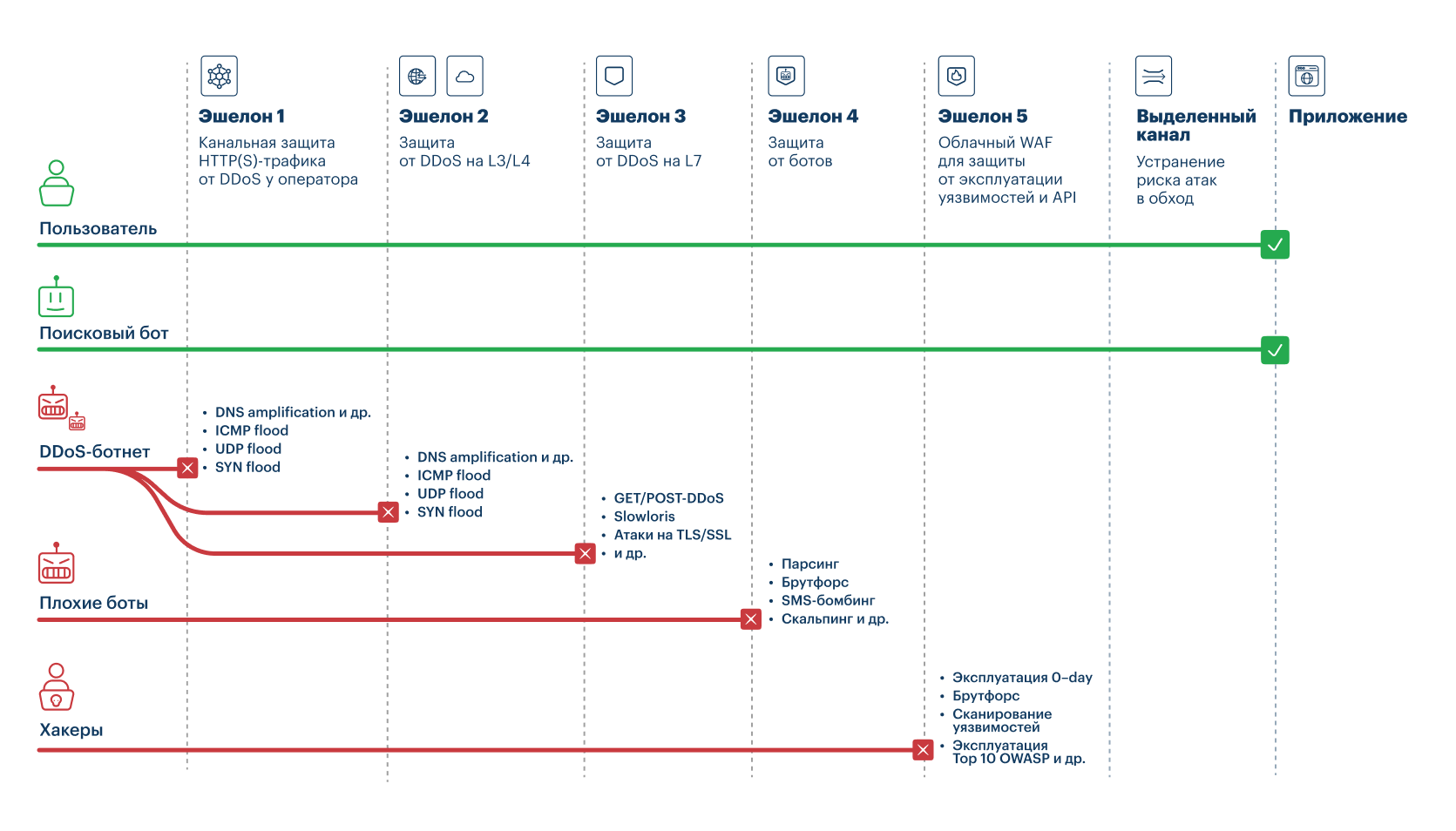

Эшелонированная защита — это комплексный подход к обеспечению веб-безопасности. Он строится на разделении системы защиты на несколько уровней (мы их называем эшелонами). На каждом эшелоне работают различные средства защиты от киберугроз. Все запросы последовательно проходят через эшелоны, и на каждом отражаются разные виды атак. Чем больше эшелонов, тем выше уровень защищенности веб-ресурса.

Эшелонированная защита NGENIX состоит из 5 уровней (эшелонов):

➡️ Первый эшелон — это канальная защита HTTP(S)-трафика на уровне L3/L4, которую обеспечивают операторы и хостеры. Такая защита отражает масштабные DDoS-атаки на каналы (UDP-флуд, ICMP Flood и SYN Flood) и снижает нагрузку на инфраструктуру клиента.

➡️ Второй эшелон также защищает от DDoS-атак на уровне L3/L4 путем маскировки IP-адреса. Платформа NGENIX в этом случае выполняет функцию реверс-прокси: IP-адрес инфраструктуры заказчика изменяется на IP-адрес платформы. Если злоумышленник не знает реальный IP-адрес цели атаки, он будет атаковать серверы NGENIX — благодаря высокопроизводительной инфраструктуре в 7 Тбит/с мы сможем отразить такую атаку.

➡️ Третий эшелон защищает от DDoS-атак уровня приложений (L7). Система NGENIX анализирует HTTP(S)-трафик, распознает аномалии и вредоносные запросы и применяет гибкие меры защиты — от незамедлительной блокировки до дополнительных проверок.

➡️ Четвертый эшелон защищает от ботов, которые могут имитировать поведение реальных пользователей, негативно влиять на нагрузку веб-приложений и повышать затраты. Фильтрация трафика по репутации, эвристикам, поведенческому, статистическому, сигнатурному анализу позволяет защищать сайт от парсинга, брутфорса, скальпинга, SMS-бомбинга и других бот-атак, а также предотвращать необоснованные расходы.

➡️ Пятый эшелон — это облачный WAF, который глубоко анализирует запросы, защищая приложения от уязвимостей из OWASP Top-10, SQL-инъекций, межсайтового скриптинга и других угроз. Этот эшелон направлен на отражение особо сложных атак: он усиливает защиту и минимизирует риски взлома. При эшелонированной защите нагрузка на WAF снижена, так как более примитивные атаки отражаются на предыдущих уровнях защиты.

Чтобы эшелонированная защита работала еще эффективнее, мы предлагаем подключение к платформе NGENIX по выделенному каналу для предотвращения риска атак в обход защиты.

Сейчас компании все чаще доверяют защиту облачным провайдерам, которые маскируют исходные IP-адреса и направляют трафик через свои прокси-серверы. Этот подход эффективный и доступный, однако остаются уязвимые места. Злоумышленник может найти адрес инфраструктуры в открытых источниках и атаковать напрямую. Для защиты от таких атак есть сервис, который дает возможность полностью скрыть веб-инфраструктуру от глаз злоумышленника и предотвратить атаки в обход защиты. Подробнее об этом можно прочитать здесь.

Также при делегировании DNS-зоны на платформу NGENIX вы получаете защиту DNS от DDoS-атак. DNS важно защищать, потому что DNS — это основа работы любого веб-ресурса. Если нарушить функционирование DNS, можно положить не только публичные веб-приложения, но и почту, инфраструктурные ресурсы и другие важные системы. Больше об атаках на DNS мы рассказывали здесь.

В 2024 году наши клиенты часто сталкивались с DNS Flood. Главная цель таких атак — создать чрезмерную нагрузку, негативно влияющую на доступность. Во время одной из таких DDoS-атак количество запросов достигло 6 000 000 req/s за 2 минуты.

В качестве вывода

Атаки становятся все более изощренными, поэтому одноуровневые решения уже не справляются. Эшелонированная защита — это необходимость для любой компании, которая стремится защитить свои веб-приложения в условиях постоянно эволюционирующих киберугроз. Она эффективно отражает разные типы атак: от масштабных DDoS-атак на L3 до точечных, скрытых угроз на уровне приложений. Каждый уровень защиты выполняет свою критически важную функцию, позволяя минимизировать риски сбоев, утечек данных и финансовых потерь.

🧑💻 Больше о разных атаках читайте в нашем блоге:

«Защита от ботов: как бороться с ботами с помощью нового сервиса Bot Detection»: зачем нужен сервис Bot Detection; как устроен сервис для защиты от ботов; как понять, сколько ботов в трафике и какие они; как подключить защиту от ботов.

«Атаки в обход провайдера: как сервис Origin Direct Connect поможет защитить сайт»: как атакуют в обход провайдера защиты; как устроено прямое физическое подключение; как организовать прямое физическое подключение с платформой NGENIX.

«DNS под ударом: типы атак и способы защиты»: что такое DNS и как она работает; чем опасны атаки на DNS; какие типы атак на DNS бывают; как повысить устойчивость DNS к атакам.