DNS под ударом: типы атак и способы защиты

DNS (Domain Name System) — один из ключевых элементов интернет-инфраструктуры. Без него пользователи не смогли бы открывать сайты по «именам», а приложения не находили бы нужные серверы. Но, несмотря на свою важность, DNS остается одной из самых уязвимых частей сети. Злоумышленники используют его слабые места для DDoS-атак, подмены данных, кражи информации и обхода систем безопасности.

В этой статье разберем:

➡️ что такое DNS и как она работает;

➡️ чем опасны атаки на DNS;

➡️ какие типы атак на DNS бывают;

➡️ как повысить устойчивость DNS к атакам.

Что такое система доменных имен (DNS) и как она работает

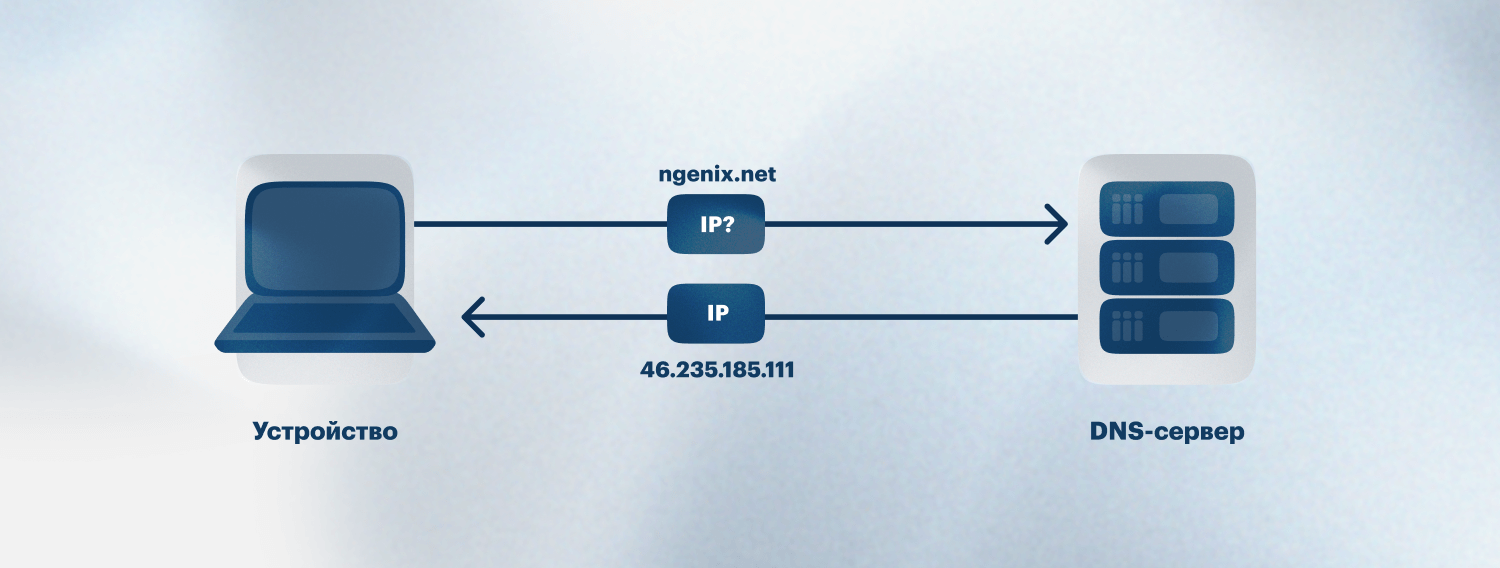

Система доменных имен (Domain Name System, DNS) — распределенная система, которая позволяет браузеру или приложению получить IP-адрес сервера по доменному имени. Например, доменное имя «ngenix.net» может быть преобразовано в IP-адрес «46.235.185.111». Благодаря DNS пользователям не нужно запоминать сложные числовые адреса — браузер автоматически отправляет запрос на DNS-сервер и получает нужный IP.

Основные функции DNS:

- навигация в интернете — DNS определяет, куда направить запрос пользователя;.

- распределение нагрузки — DNS помогает балансировать трафик между разными серверами;.

- ускорение загрузки сайтов — кэширование DNS-записей снижает время отклика.

Но у DNS есть слабые места, корни которых уходят в 1980-е годы — время, когда система только проектировалась. Тогда интернет представлял собой закрытую научную и правительственную сеть, в которой участвовало ограниченное количество доверенных организаций. Предполагалось, что все узлы добросовестны, а сама среда — безопасна по умолчанию. В этих условиях безопасность не была в приоритете и DNS создавался как функциональный механизм разрешения имён: без встроенной аутентификации, шифрования, проверки целостности данных или защиты от подмены. Протокол работает поверх UDP, что дополнительно облегчает подделку запросов и ответов.

Сегодня, в условиях открытого и агрессивного интернета, эти особенности превращаются в уязвимости. Злоумышленники используют их для проведения различных атак: подмены DNS-записей, перенаправления трафика, перехвата данных и даже вывода сервисов из строя. Компрометация DNS грозит не только потерей контроля над трафиком, но и полной недоступностью критически важных онлайн-ресурсов.

Чем опасны атаки на DNS

Если DNS-сервер выходит из строя или оказывается под атакой, сайт становится недоступным и пользователи не могут к нему подключиться.

Но это не единственная угроза. Часто злоумышленники могут перенаправлять трафик: изменять записи DNS и отправлять пользователей на поддельные страницы, где крадут их данные. Если DNS-сервер скомпрометирован, атакующие могут перехватывать конфиденциальные запросы.

Существует также практика, когда уязвимые DNS-серверы становятся частью ботнетов и участвуют в amplification-атаках — разновидности DDoS, при которой злоумышленники подставляют в качестве источника своих запросов данные атакуемой жертвы. Из-за этого на ее целевую систему направляется большой поток ответов. За счёт «усиления» (высокого соотношения объема ответа к объему запроса) атака становится более разрушительной при минимальных ресурсах со стороны атакующего.

Типы атак на DNS

Атаки на DNS можно разделить на три основные категории:

1. DDoS-атаки, направленные на перегрузку серверов;

2. атаки на целостность и конфиденциальность данных, включающие подмену и перехват запросов;

3. злоупотребление DNS для передачи данных, например, с использованием туннелирования.

Каждая из этих атак несет серьезные риски и требует различных методов защиты.

DDoS-атаки на DNS

Это одни из самых распространенных угроз. Они направлены на то, чтобы вывести веб-приложение из строя, перегрузив его гигантским количеством запросов. Один из наиболее известных типов — DNS Flood, когда злоумышленники массово отправляют ложные DNS-запросы, истощая ресурсы сервера и замедляя его работу. Чем выше интенсивность атаки, тем выше вероятность отказа в обслуживании.

Защититься от подобных атак помогает Anycast DNS, распределяющий нагрузку между несколькими серверами.

В прошлом году у одного из клиентов NGENIX была зафиксирована атака с интенсивностью 6 000 000 запросов в секунду. Мы отразили атаку благодаря нашему защищенному и отказоустойчивому DNS.

Атаки на целостность и конфиденциальность данных

Здесь злоумышленники не пытаются вывести DNS из строя, а используют его для подмены или перехвата запросов. Одним из таких методов является DNS Spoofing (Cache Poisoning), при котором в кэш DNS-серверов записываются поддельные IP-адреса. Пользователи, вводя в браузере привычный домен, могут незаметно попасть на мошеннический сайт, где злоумышленники похищают учетные данные или устанавливают вредоносное ПО. Противостоять этому помогает DNSSEC — технология, которая добавляет цифровые подписи к DNS-записям, подтверждая их подлинность.

Другой метод компрометации данных — Man-in-the-Middle (MITM) через DNS. В этом случае атака происходит на уровне сетевой инфраструктуры, когда злоумышленник перехватывает DNS-запросы и подменяет их в реальном времени. Так можно незаметно направлять пользователей на фальшивые веб-страницы или изменять маршрутизацию трафика внутри корпоративных сетей. Защита от таких атак требует не только использования DNSSEC, но и внедрения шифрования DNS-трафика с помощью DoH (DNS over HTTPS) или DoT (DNS over TLS).

Злоупотребление DNS для передачи скрытых данных

Самый известный пример — DNS Tunneling. В этом случае злоумышленники используют DNS-запросы и ответы для обхода сетевых ограничений, кражи данных или скрытого управления зараженными устройствами. Атака основана на том, что многие сети разрешают DNS-трафик без ограничений, не анализируя его содержимое. Специальные инструменты, такие как Iodine или DNSCat2, позволяют передавать внутри DNS-запросов произвольные данные, обходя межсетевые экраны и прокси-серверы. В результате атакующие могут незаметно извлекать конфиденциальную информацию из корпоративной сети или поддерживать связь с ботнетами.

Выявить DNS Tunneling сложно, так как внешне он выглядит как обычный трафик. Однако существуют методы защиты: анализ аномально длинных DNS-запросов, блокировка подозрительных доменов и внедрение механизмов детектирования аномального поведения DNS-запросов.

Как повысить устойчивость DNS к атакам

Атаки на DNS могут быть разного типа: от массированных DDoS-атак, выводящих серверы из строя, до скрытых манипуляций с данными и злоупотребления DNS в обход сетевых ограничений.

Чтобы минимизировать риски, компаниям следует внедрять комплексные меры защиты:

➡️ включите DNSSEC. Технология цифровой подписи DNS-записей предотвращает подмену ответов DNS-серверов, защищая пользователей от атак типа Cache Poisoning и Man-in-the-Middle.

➡️ контролируйте изменения DNS-записей. Мониторинг позволяет оперативно выявлять несанкционированные изменения, которые могут указывать на компрометацию инфраструктуры. Обеспечить дополнительный уровень безопасности может грамотное разделение прав доступа на управление доменными зонами. Мы предоставляем такую возможность внутри NGENIX Multidesk. Клиент самостоятельно может решить, кому из своих сотрудников дать права на внесение изменений в DNS-записи. Это снизит риски ошибок или вмешательства злоумышленников.

➡️ используйте отказоустойчивый DNS. Размещение DNS-серверов в разных дата-центрах и географических регионах помогает минимизировать влияние DDoS-атак и сбоев в сети. Особенно эффективен Anycast DNS, который автоматически направляет запросы на ближайший доступный сервер, снижая нагрузку и улучшая доступность ресурсов.

➡️ обеспечьте дополнительную защиту с помощью мониторинга и фильтрации DNS-запросов. Логирование и анализ помогают выявлять аномалии, например, резкий всплеск запросов, который может указывать на начало DDoS-атаки. Фильтрация позволяет блокировать вредоносные домены на уровне DNS.

➡️ обновляйте ПО DNS-серверов. Уязвимости в популярных DNS-сервисах, таких как BIND или Unbound, часто становятся целями атак. Регулярные обновления и настройка защитных механизмов помогают снизить риски эксплуатации уязвимостей и предотвратить атаки, такие как DNS Flood или Amplification.

В качестве вывода

Комплексный подход к защите DNS включает технологические меры, мониторинг и своевременное реагирование на угрозы. Это позволяет обеспечить стабильную работу интернет-ресурсов и минимизировать риски кибератак. Например, мы в NGENIX предоставляем высокоэффективный и отказоустойчивый сервис Авторитативного DNS, который включает защиту от DDoS-атак, поддержку DNSSEC, а также управление через удобный веб-редактор и API. Благодаря геораспределенной платформе и технологии BGP Anycast, наши DNS-серверы обеспечивают стабильную работу и высокую производительность, обрабатывая до 100+ миллионов запросов в секунду, гарантируя тем самым надежную защиту и доступность ваших сервисов.

🧑💻 Больше о DNS — в нашем блоге и вебинарах:

«А-запись и геоDNS: какой подход выбрать», где мы рассказали, почему компании боятся делегировать DNS-зону; как работает перевод трафика через А-запись; как работает геоDNS и зачем делегировать зону; какие преимущества и недостатки есть у каждого подхода; как устроен сервис DNS на платформе NGENIX.

«Как я перестал бояться и перенес DNS в облако», где мы рассказали, как перенос DNS-зоны в облако влияет на производительность, надежность и безопасность сайтов и приложений компаний.

«Отказоустойчивость DNS для крупного энтерпрайза», где мы рассказали, почему важен стабильный и надежный DNS-сервис для компаний сегмента enterprise.