Итоговый продуктовый дайджест NGENIX: декабрь 2022

27.12.2022

Команда NGENIX постоянно работает над улучшениями на платформе и «упаковывает» обновления функциональных возможностей в регулярные релизы. В наших продуктовых дайджестах мы рассказываем о том, какие новые фичи появились на платформе в рамках свежего релиза, каких сервисов коснулись улучшения, что было сделано для достижения более оптимального пользовательского опыта. В рамках последних релизов клиентам NGENIX доступны следующие новые фичи и функциональные улучшения платформы.

Сервис Edge Logic Rules

В сервисе Edge Logic Rules при прохождении JavaScript-валидации учитываются характерные признаки браузера

Усовершенствован реализованный в начале 2022 года механизм проверки запроса — прохождение JavaScript-валидации. Теперь механизм js-сhallenge, кроме проверки способности выполнения js-скрипта на стороне конечного пользователя, выполняет проверку браузера по большему количеству параметров (например, useragent, шрифты и др.), чтобы затруднять работу ботов, основанных на headless-браузерах и способных проходить JavaScript-валидацию.

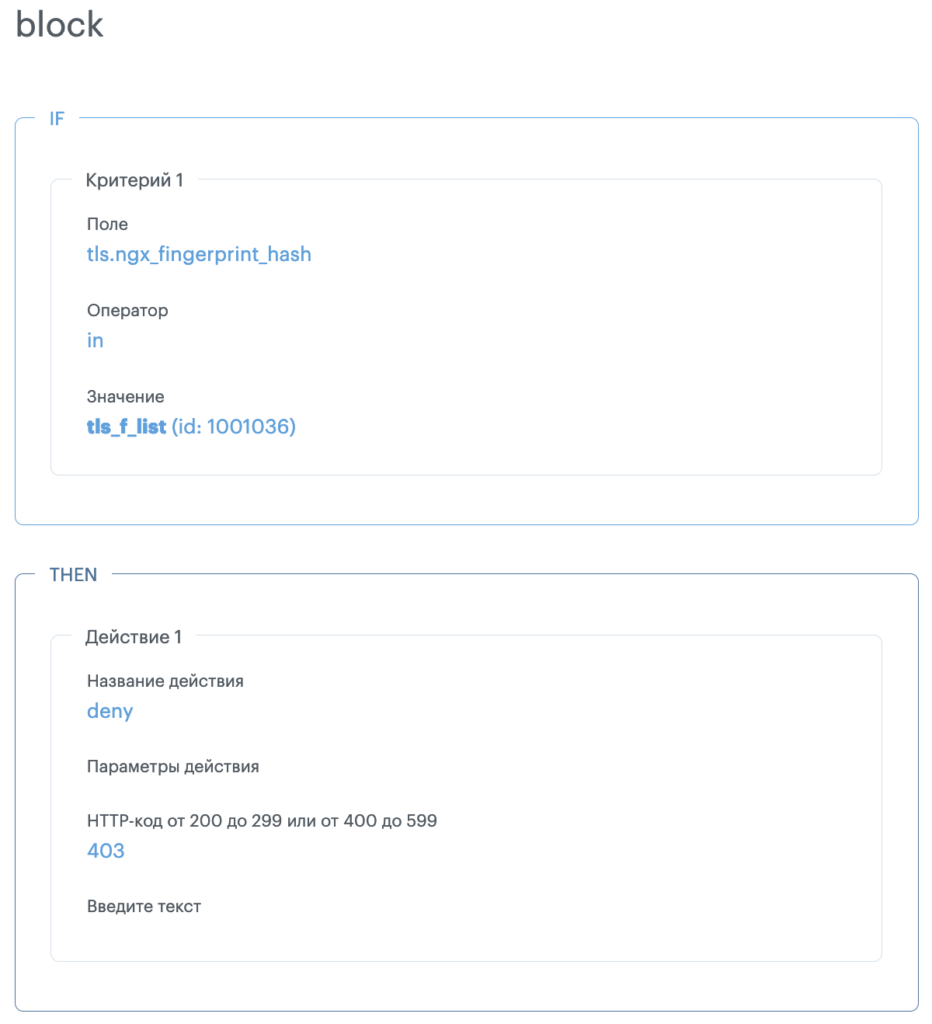

В сервисе Edge Logic Rules появилась возможность проверки запроса по TLS-отпечатку

Для защиты от бот-трафика в сервисе Edge Logic Rules реализована возможность проверки запроса на основе анализа TLS-отпечатка*. Это позволяет кластеризировать запросы и применять в соответствии с этим определенные действия — например, блокировать запросы с определенным TLS-отпечатком по заранее созданному черному списку.

Чтобы использовать TLS-отпечаток как критерий обработки запроса, нужно создать правило Edge Logic Rules с проверкой по полю tls.ngx_fingerprint-hash и при помощи оператора «exist in» сравнить данное поле с черным или белым списком, сформированным заказчиком, и применить действия deny, allow и др.

*TLS fingerprint — комбинация набора данных о TLS-соединении (версия TLS, набор шифров и так далее), которые остаются статичными от сеанса к сеансу.

📄 Обновлена техническая документация

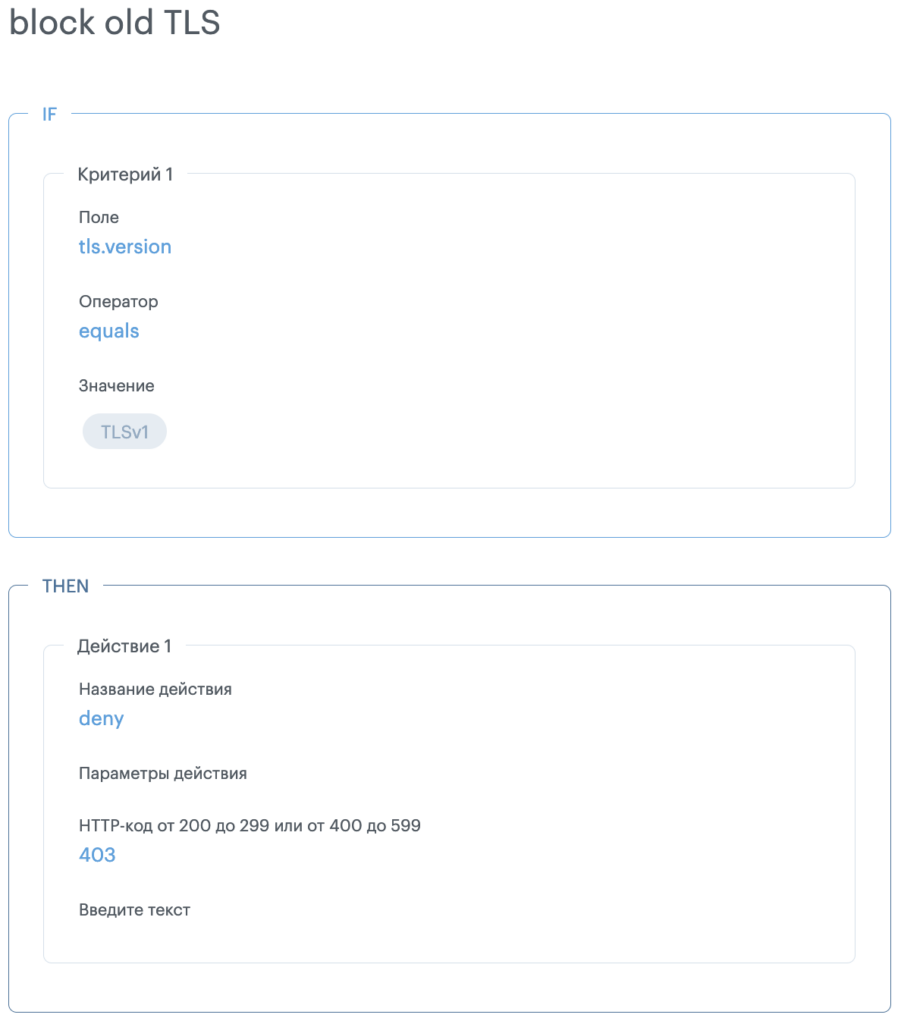

В критерии проверки запроса в сервисе Edge Logic Rules включена версия TLS

Пользователи сервиса Edge Logic Rules получили возможность при формировании правил обработки пользовательских запросов в личном кабинете NGENIX Multidesk учитывать версию TLS-протокола. Это позволяет в течение нескольких минут создать правило для блокировки от зловредов, которые используют старые версии протокола TLS.

Пользователь может выбрать критерий проверки tls.version в интерфейсе правила Edge Logic Rules, выбрать значение (TLSv1, TLSv1.1, TLSv1.2, TLSv1.3) и применить к такому запросу определенное действие (блокировать, пропустить, отправить на дополнительную проверку).

📄 Обновлена пользовательская документация

Сервис DDoS Protection

Высокоинтенсивные атаки оперативно блокируются на уровне L3/L4

В ответ на возросший уровень кибератак усовершенствован механизм обратной связи внутри систем защиты NGENIX, что ускоряет митигацию мощных атак. Теперь при обнаружении высокоинтенсивных атак на уровне приложений система защиты от DDoS атак более оперативно блокирует их на более низких уровнях сети. Это позволило кардинально увеличить способность платформы выдерживать даже самые мощные атаки и не пропускать их на более высокие уровни сети.

NGENIX Multidesk

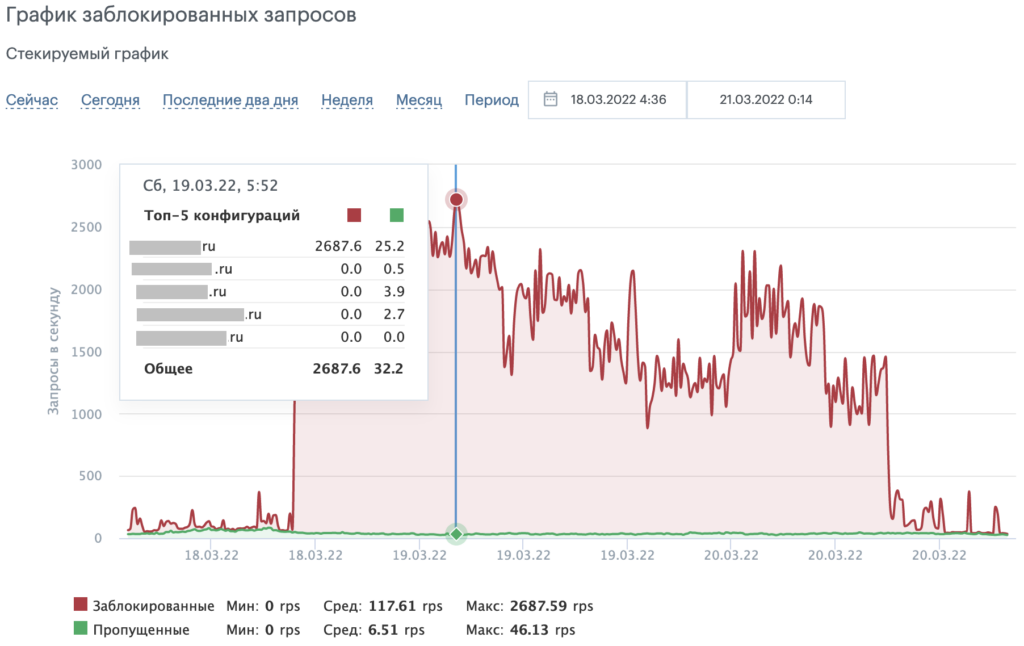

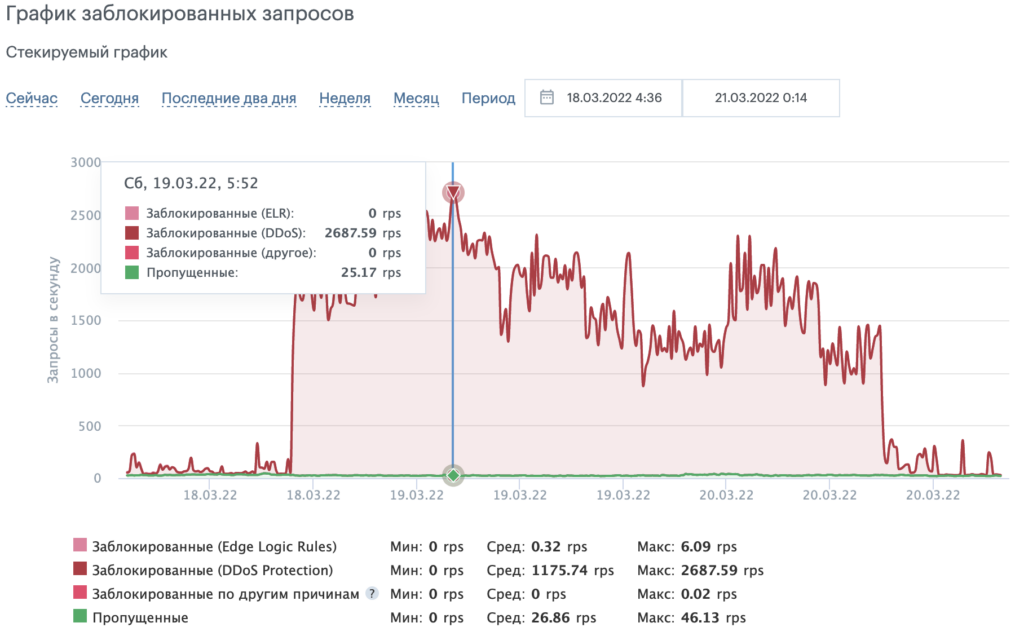

В личном кабинете клиентского портала NGENIX Multidesk обновлен график заблокированных запросов

Пользователи сервисов кибербезопасности NGENIX теперь могут в личном кабинете пользовательского портала NGENIX Multidesk видеть на графике заблокированных запросов, для каких пяти сервисных конфигураций было заблокировано больше всего запросов, чтобы предпринять своевременные действия. Раньше этого можно было добиться только ручным перебором сервисных конфигураций в личном кабинете.

На графике заблокированных запросов по всем сервисным конфигурациям, доступном на странице “Защита” во вкладке “Статистика и аналитика” при наведении на область графика появляется ховер, отображающий пять сервисных конфигураций с максимальным количеством обработанных запросов (заблокированные/пропущенные).

График заблокированных и пропущенных запросов по отдельным сервисным конфигурациям теперь отображает пропущенные запросы и запросы, заблокированные сервисами DDoS Protection, Edge Logic Rules, а также по другим причинам (коды ответов 400, 403, 405) с указанием даты и времени блокировки.

📄 Обновлена пользовательская документация

Общие улучшения платформы

Тарификация заказчиков, использующих сервисы киберзащиты от NGENIX, теперь учитывает только легитимные запросы

NGENIX изменил условия тарификации ввиду участившихся интенсивных атак и соответствующего повышения потребления ресурсов платформы заказчиков. До этого не тарифицировались только запросы, проанализированные и заблокированные сервисом DDoS Protection как нелегитимные. Теперь запросы, заблокированные сервисом Edge Logic Rules согласно настройкам пользователя, также определяются как нелегитимные и не включаются в тарификацию, как и некорректные запросы с нетипичными кодами ответа, которые зачастую являются частью атаки.

Реализовано получение сетевых префиксов NGENIX через API

Пользователи платформы теперь могут получать список сетевых префиксов платформы NGENIX через API — ранее это можно было сделать через обращение в Службу сопровождения клиентских сервисов или сверку с актуальным списком сетевых префиксов платформы NGENIX в Пользовательской документации. Данное улучшение ускоряет добавление заказчиком префиксов NGENIX в список доверенных IP-адресов и снижает риски ложных блокировок из-за неактуальной информации.

📄 Обновлена пользовательская документация

Модернизирована система аутентификации пользователей платформы NGENIX

Осуществлена миграция пользователей платформы NGENIX на новую систему аутентификации в клиентском портале NGENIX Multidesk.