Комплексный подход: рассказываем, что такое эшелонированная защита

Вопрос построения надежной системы защиты остро стоит перед всеми компаниями, кому важна стабильная работа веб-ресурса, независимо от размера и сферы деятельности. По статистике из-за кибератак компании теряют более 20 миллионов рублей в год.

Эффективная защита всегда подразумевает комплексный подход. Один из вариантов — эшелонированная защита.

Сегодня разберемся:

➡️ с какими проблемами может столкнуться веб-ресурс без должной защиты;

➡️ что такое эшелонированная защита;

➡️ из чего состоит эшелонированная защита NGENIX.

С какими проблемами может столкнуться веб-ресурс без должной защиты

Ландшафт киберугроз стремительно расширяется, и с каждым годом атаки становятся все более сложными и масштабными. В 2024 году можно выделить несколько ключевых угроз.

DDoS-атаки

DDoS-атаки остаются одним из самых доступных для злоумышленников типов атак. Их часто используют для незаконной конкурентной борьбы. Тогда злоумышленник покупает или создает ботнет, а затем начинает одновременно отправлять запросы к веб-ресурсу с множества устройств. Также DDoS-атаки — популярный инструмент хактивизма. Некоторые пользователи даже добровольно становятся частью ботнета, устанавливая себе на устройство специальный скрипт.

Основная цель DDoS-атаки — сделать веб-ресурс недоступным для легитимных пользователей или значительно замедлить его работу. Среди последствий DDoS-атак — потеря доходов, клиентов, репутации и даже бизнеса. Подробнее о DDoS-атаках и их видах читайте в других наших статьях.

Эксплуатация уязвимостей и взломы

Злоумышленники продолжают активно сканировать веб-ресурсы, искать уязвимости и эксплуатировать их. Среди последствий таких атак: кража данных, установка вредоносного ПО, потеря полного контроля над веб-ресурсом и впоследствии, к примеру, его дефейс.

Также нужно тщательно проверять open source решения, потому что там могут таиться уязвимости: как случайные ошибки разработчиков, так и специальные бэкдоры в коде.

Утечка конфиденциальных данных

Это серьезная киберугроза, связанная с несанкционированным доступом к конфиденциальной информации и компрометацией персональных данных, финансовых сведений, коммерческих и государственных тайн.

Последствия утечек могут быть катастрофическими для организаций и включать финансовые потери, репутационные риски и даже юридические последствия.

Бот-атаки

Паразитный бот-трафик — проблема, у которой нет универсального решения. Умные боты труднодетектируемы: они ведут себя подобно легитимным пользователям и умело адаптируются к средствам защиты. Бот-атакам необязательно быть интенсивными, чтобы навредить. Злоумышленники часто атакуют конкретную болевую точку веб-ресурса или изъян в бизнес-логике.

К числу таких атак можно отнести SMS-бомбинг, брутфорс, парсинг, скрапинг и не только. Среди последствий: рост нагрузки на инфраструктуру, финансовые убытки, потеря доверия со стороны пользователей.

Многовекторные атаки

Многовекторные атаки представляют собой сложную и многоступенчатую киберугрозу, которая сочетает несколько методов и векторов атак, нацеленных на разные уровни инфраструктуры. Например, злоумышленники могут отвлечь внимание жертвы с помощью DDoS-атаки, а затем начать эксплуатировать уязвимости для достижения своих целей.

Что такое эшелонированная защита

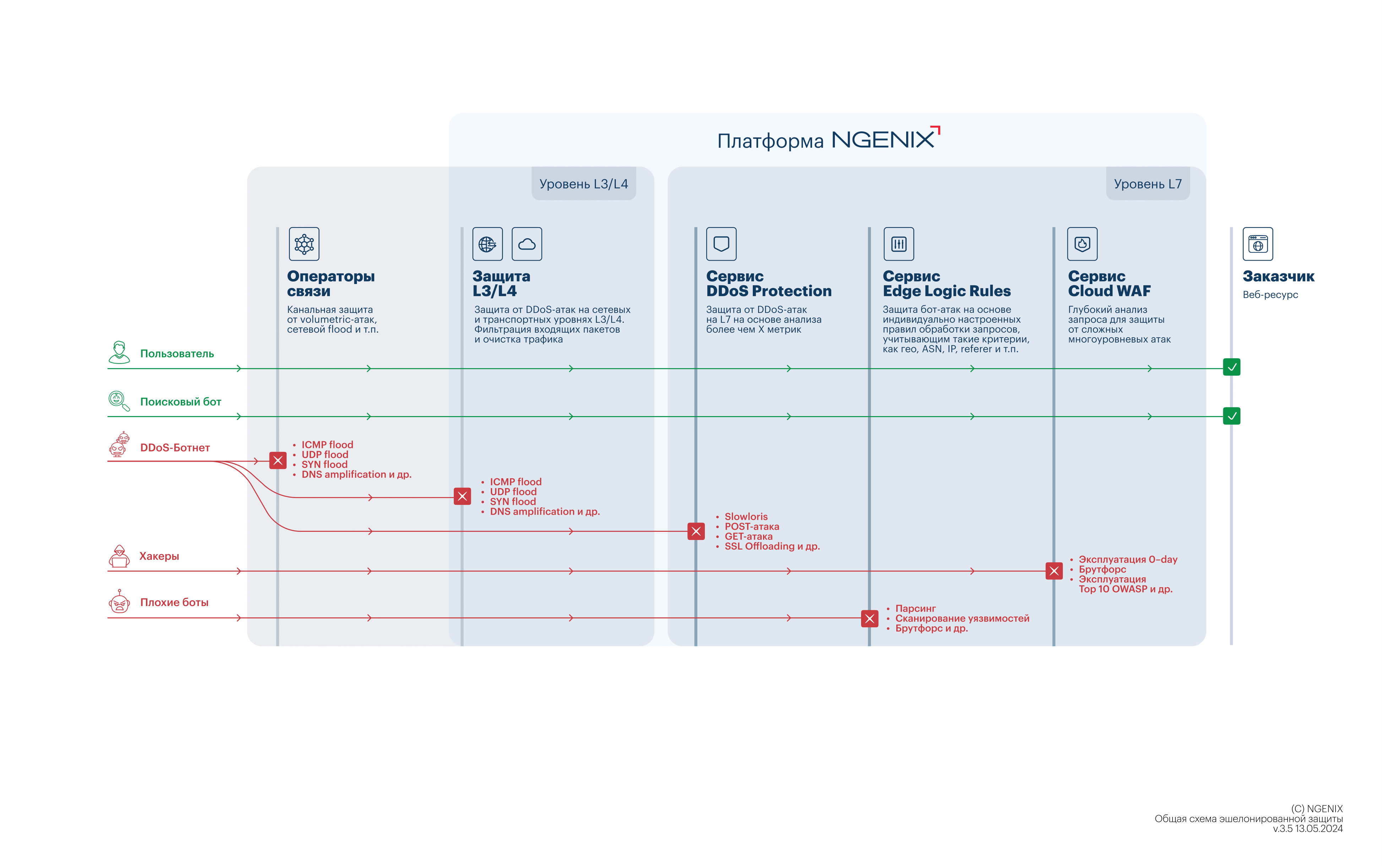

Эшелонированная защита — это комплексный подход к обеспечению веб-безопасности, который включает разделение системы защиты на несколько уровней (эшелонов). На каждом уровне — различные средства защиты от киберугроз.

Все запросы последовательно проходят через эти уровни фильтрации, и на каждом эшелоне отражаются разные виды атак. Чем больше эшелонов, тем выше уровень защищенности веб-ресурса.

Из чего состоит эшелонированная защита NGENIX

У нас в NGENIX реализовано пять уровней эшелонированной защиты.

Первый эшелон — защита на уровне L3/L4 от оператора или хостера

Многие провайдеры связи и хостеры защищают от DDoS-атак на уровнях L3/L4 модели OSI с помощью межсетевых экранов (firewalls), обнаружения вторжений (Intrusion Detection Systems), частных сетей (VPN) и других СЗИ.

Это необходимый гигиенический минимум, во время которого отражается часть таких атак, как ICMP Flood, UDP Flood, SYN Flood, DNS amplification и других DDoS-атак.

Второй эшелон — защита NGENIX от DDoS-атак на уровне L3/L4

Это второй эшелон защиты от DDoS-атак на уровнях L3/L4, который осуществляется путем маскировки IP-адреса. На платформе NGENIX, выполняющей функции реверс-прокси, IP-адрес инфраструктуры заказчика изменяется на IP-адрес платформы. Если злоумышленник не знает реальный IP-адрес цели атаки, он будет атаковать серверы NGENIX — благодаря высокопроизводительной инфраструктуре в 4,5 Тбит/с мы сможем отразить такую атаку.

На этом уровне также происходит защита от ICMP Flood, UDP Flood, SYN Flood, DNS amplification и других DDoS-атак сетевого и транспортного уровня.

Третий эшелон — защита NGENIX от DDoS на L7

Это защита от DDoS-атак на уровне приложений. Мы на основе анализа реального трафика обучаем систему распознавать вредоносные запросы. При этом впоследствии система не просто блокирует запросы по принципу «красный — заблокировать, зеленый — пропустить». Мы используем более гибкий подход с несколькими градациями, и в зависимости от уровня аномалии в запросе применяем разные меры реагирования. Это могут быть не только блокировки, но и дополнительные проверки и валидации.

На третьем эшелоне отражаются атаки Slowloris, POST-атаки, GET-атаки, SSL Offloading и другие.

Такой подход позволяет более точно и гибко реагировать на DDoS-атаки на уровне приложений, минимизируя ложные срабатывания и обеспечивая непрерывную работу сервисов.

Четвертый эшелон — защита от автоматизированных бот-атак

Автоматизированный низкочастотный HTTP-трафик опасен для веб-ресурсов, так как боты могут эксплуатировать ограничения инфраструктуры, неидеальные дизайн-решения, бизнес-логику веб-ресурса. Всё это негативно влияет на позиции в поисковой выдаче, искажает реальную картину посещаемости сайта, создает высокую нагрузку на ИТ-инфраструктуру и, самое главное, нередко приводит к серьезным проблемам с безопасностью.

Бороться с вредоносными умными ботами сложно, так как они имитируют поведение реальных пользователей. Блокировать все подряд аномалии нельзя, потому что можно запретить доступ к веб-ресурсу легитимному трафику.

Эшелонированная защита NGENIX предусматривает вариант борьбы с ботами путем настройки определенной логики обработки запросов по конкретным признакам: местоположению, типу устройства, IP-адресу и другим. При наличии заданного признака в запросе можно применить выбранное действие: например, ограничить или разрешить доступ к данным, осуществить JS-валидацию, перенаправить запрос или добавить специальный заголовок.

Это обеспечивает проверку каждого пользовательского запроса на соответствие определенным условиям, что помогает предотвратить атаки, совершаемые ботами: парсинг, брутфорс, скальпинг, SMS-бомбинг и другие.

Пятый эшелон — защита от эксплуатации уязвимостей и взлома ПО

Финальный уровень защиты обеспечивается с помощью облачного WAF. Это ПО анализирует трафик веб-ресурса более глубоко (на уровне прикладного протокола HTTP) и блокирует оставшиеся вредоносные запросы. WAF лучше всего использовать совместно с предыдущими эшелонами защиты, это позволит снизить нагрузку на него.

В основе работы WAF — защитные механизмы и технологии, которые помогают системе отличать легитимные HTTP-запросы от вредоносных и выявлять уязвимости с максимальной точностью. WAF может использовать разные виды проверки запроса: сигнатурный анализ, поведенческий анализ, репутационный фильтр и другие.

WAF защищает веб-приложение от атак нулевого дня, уязвимостей из OWASP Top-10 и других проблем: ботов, парсинга, брутфорса; SQL- и PHP-инъекций; межсайтового скриптинга (XSS); ошибок аутентификации и идентификации; ошибок настройки безопасности; криптографических сбоев; использования устаревших уязвимых компонентов и не только.

Эти пять эшелонов создают эффективную, многоуровневую защиту веб-ресурса от киберугроз, а также:

➡️ снижают нагрузку на оригинацию благодаря высокопроизводительной распределенной инфраструктуре;

➡️ позволяют управлять всеми средствами защиты в режиме одного окна;

➡️ сокращают время выявления и устранения инцидентов, что способствует быстрому восстановлению нормальной работы веб-ресурса.

🧑💻 Узнать больше об актуальных киберугрозах можно в других наших статьях:

«Бот-атака ≠ DDoS-атака: что такое паразитный бот-трафик и почему умные боты опасны», где мы рассказали, что такое бот-атака и умные боты; чем бот-атаки отличаются от DDoS-атак; почему умные боты опасны для сайта; кто в зоне риска и как именно паразитный бот-трафик вредит сайту.

«Сайт упал: почему DDoS-атаки опасны для вашего бизнеса», где мы рассказали, что такое DDoS-атаки и при чем тут боты; какие последствия DDoS-атак могут быть; какие известные компании сталкивались с масштабными DDoS-атаками.

«Защита от взлома: как WAF помогает защитить сайт», где мы рассказали, откуда появляются уязвимости; чем опасны атаки на веб-приложения; что такое WAF и зачем он нужен; как устроен WAF и какие угрозы предотвращает.